SK쉴더스 화이트해커 그룹 분석…CVSS 점수, 10점 만점에 9.8점

(서울=연합뉴스) 오규진 기자 = 마이크로소프트 아웃룩의 보안 취약점이 패치를 마친 뒤에도 한 달 가까이 유지되고 있다는 보안업체 분석이 나왔다.

11일 보안업계에 따르면 SK쉴더스의 화이트해커 그룹 이큐스트(EQST)는 최근 마이크로소프트 아웃룩 취약점 'CVE-2023-23397'을 다룬 보고서를 발표했다.

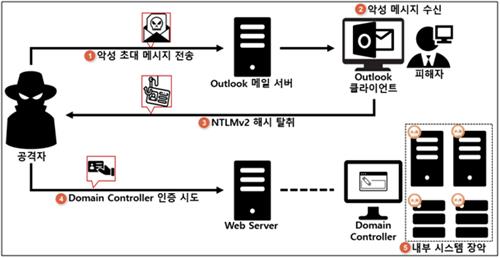

아웃룩 내 캘린더의 '미리 알림' 기능에서 발견된 이 취약점은 메시지를 읽거나 링크를 열지 않고도 공격에 노출될 수 있다는 특징을 가지고 있다.

공격은 해커가 '미리 알림'의 소리 파일이 있는 곳으로 초대 메시지를 보내면, 아웃룩 클라이언트가 자동으로 공격자 서버에 인증을 시도하면서 '해시값'이 유출되는 방식으로 이뤄진다. 해시값은 파일 특성을 축약해 암호화한 수치로, 해커는 이를 크랙에 넣어 이용자 인증정보를 추출할 수 있다.

SK쉴더스는 이번 취약점이 응용프로그램 인터페이스(API) '플레이리마인더사운드'(PlayReminderSound)의 특성에서 비롯됐다고 진단했다. 이 인터페이스 환경에서 발신자는 임의로 소리 파일 경로를 지정하고, 미리 알림 기능을 활성화할 수 있다.

회사는 "아웃룩에 '미리 알림' 기능이 설정돼 있으면 메시지 수신만으로도 취약점이 동작한다"면서 "보안업계 공동 평가 시스템(CVSS) 점수로도 10점 만점에 9.8점으로 매우 높은 수준을 기록했다"고 밝혔다.

SK쉴더스는 마이크로소프트가 지난달 14일 보안 패치를 내놨지만, 내부 서버를 거쳐 이를 우회할 수 있다는 점에도 주목했다.

마이크로소프트는 아웃룩 업데이트로 '플레이리마인더사운드'의 작동 범위를 '신뢰할 수 있는 대역'으로 제한했는데, 피해자와 동일한 액티브 디렉터리(AD) 서버를 이용하거나 '서버 메시지 블록'(SMB) 또는 '웹 분산 저작 및 버전 관리'(WebDAV) 같은 클라이언트로 내부망에 접속하면 여전히 공격에 노출된다고 회사는 지적했다.

이호석 SK쉴더스 이큐스트 랩 담당은 "이번에 발견된 취약점은 해커가 내부망에 침입해 운영체제 취약점, 보안 패치가 되지 않은 취약점을 굳이 찾지 않더라도 아웃룩만으로 공격을 수행할 수 있다는 점에서 위험도가 높다"고 말했다.

그는 "보안 패치를 우회할 수 있는 방법이 발견된 만큼 최신 패치 개발이 빠르게 이뤄져야 하며, 사용자는 '미리 알림' 기능을 수동으로 해제하거나 아웃바운드 정책 제한 적용 등 추가 조치가 필요하다"고 강조했다.

acdc@yna.co.kr

(끝)

<저작권자(c) 연합뉴스, 무단 전재-재배포 금지>